Thêm 207 trường hợp lừa đảo được người dùng Internet Việt Nam phản ánh

Trong thời gian từ 17/10 đến 23/10, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã nhận được 207 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam thông báo về qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn.

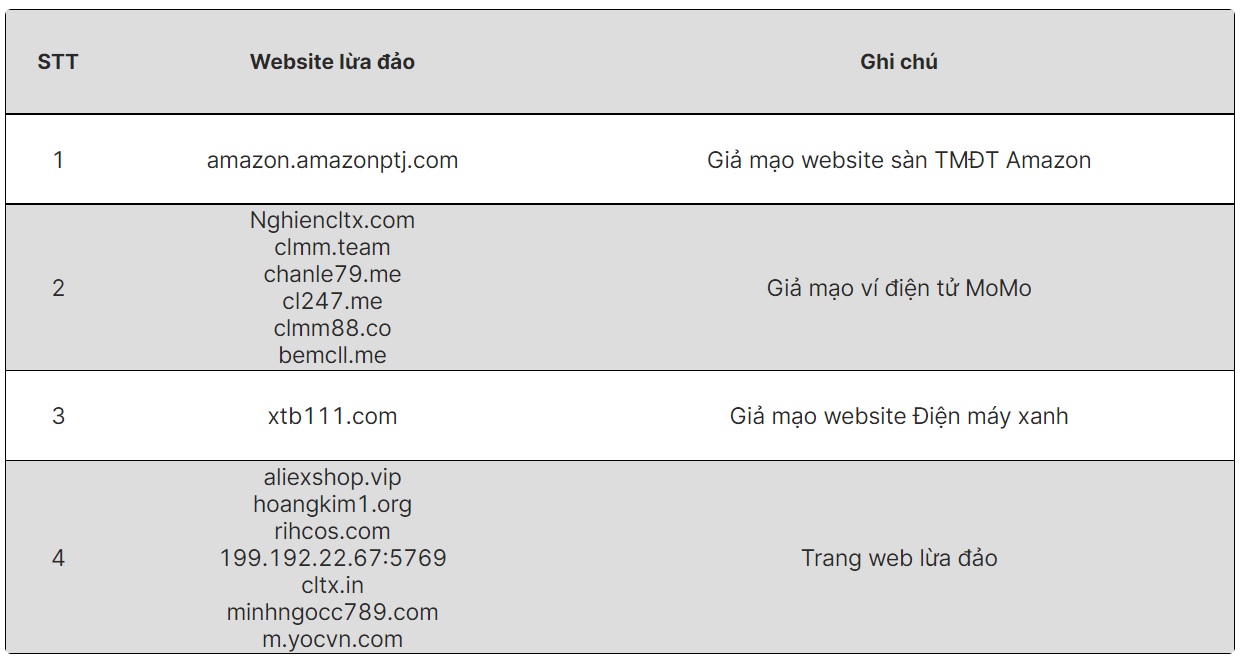

Qua kiểm tra, phân tích, NCSC ghi nhận có nhiều trường hợp lừa đảo giả mạo website của ngân hàng, các trang thương mại điện tử… Trên thế giới có nhiều các trang web giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: Các mạng xã hội, ngân hàng, thư điện tử…

Việt Nam có nhiều người dùng các dịch vụ, ứng dụng nước ngoài (cả miễn phí và tính phí) như các mạng xã hội, Paypment, Apple, Paypal… vì vậy người dùng cần phải hết sức cảnh giác với những trang web giả mạo để đánh cắp tài khoản.

Dưới đây là một số trường hợp trang web giả mạo, người dùng cần nâng cao cảnh giác KHÔNG TRUY CẬP vào những website này:

Cũng theo NCSC, trong tuần từ 17/10 đến 23/10, đã phát hiện nhiều chiến dịch tấn công khai thác lỗ hổng Vmware để triển khai công cụ khai thác tiền điện tử và phần mềm ransomware.

Các tổ chức quốc tế đã công bố và cập nhật ít nhất 687 lỗ hổng, trong đó có **343 **lỗ hổng mức Cao, 283 lỗ hổng mức Trung bình, 10 lỗ hổng mức Thấp và 51 lỗ hổng chưa đánh giá. Trong đó có ít nhất 73 lỗ hổng cho phép chèn và thực thi mã lệnh.

Hệ thống kỹ thuật của Cục ATTT chủ động rà quét trên không gian mạng Việt Nam, đánh giá, thống kê cho thấy có 07 lỗ hổng/nhóm lỗ hổng trên các sản phẩm, dịch vụ CNTT phổ biến, có thể gây ảnh hưởng lớn đến người dùng ở Việt Nam: Nhóm 30 lỗ hổng trong Adobe, Nhóm 39 lỗ hổng trong Google, Nhóm 27 lỗ hổng trong Gitlab, Nhóm 7 lỗ hổng trong Fortinet, Nhóm 04 lỗ hổng trong Zoom, Nhóm 06 lỗ hổng trong thiết bị Dell, Nhóm 23 lỗ hổng trong Huawei.

Một số lỗ hổng trên các sản phẩm/dịch vụ phổ biến tại Việt Nam:

Adobe: CVE-2022-38450, CVE-2022-42339,…

Google: CVE-2022-2985, CVE-2022-38669,…

Gitlab: CVE-2022-2884, CVE-2022-2992,…

Fortinet: CVE-2022-40684, CVE-2022-33872,…

Zoom: CVE-2022-28762, CVE-2022-28761,…

Dell: CVE-2022-5355, CVE-2022-34437,…

Huawei: CVE-2022-38980, CVE-2022-38982,…

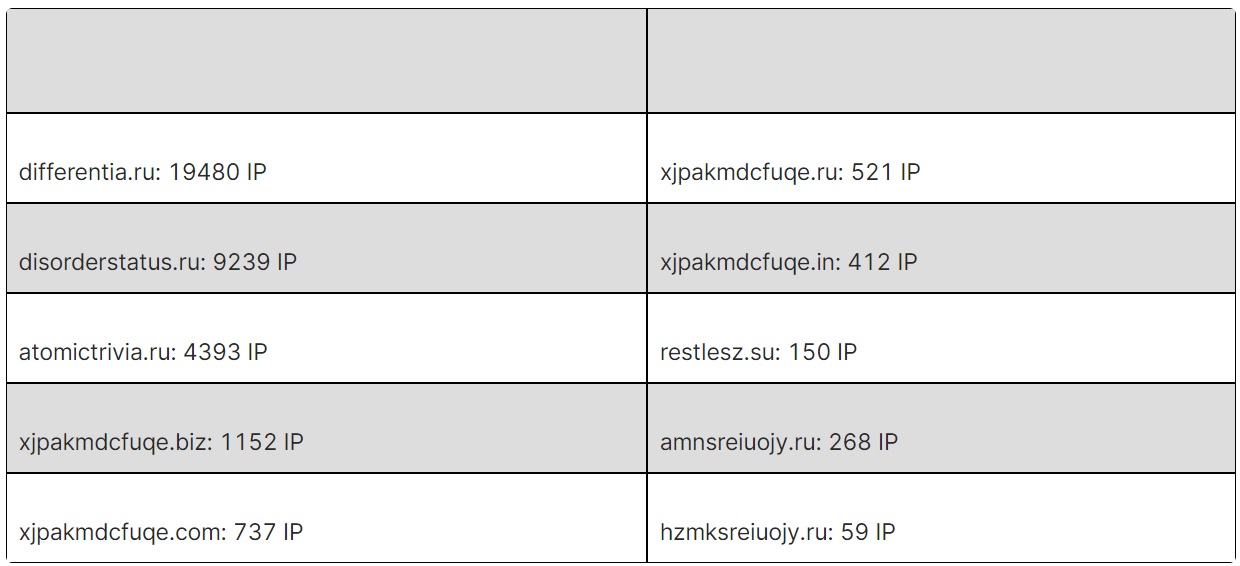

Tấn công DRDoS, trong tuần từ 17/10 đến 23/10, có 44,601 (giảm so với tuần trước đó 45,160) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Về tấn công Web, có 247 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 212 trường hợp tấn công lừa đảo (Phishing), 35 trường hợp tấn công cài cắm mã độc.

|

|

Danh sách IP/tên miền độc hại có nhiều kết nối từ Việt Nam. |

Cảnh báo lỗ hổng bảo mật ảnh hưởng nghiêm trọng trong Apache Commons Text

Lỗ hổng bảo mật CVE-2022-42889 (hay còn gọi là Text4Shell) trong thư viện Java phổ biến Apache Commons Text có điểm CVSS: 9.8 (Nghiêm trọng) ảnh hưởng đến các phiên bản 1.5 đến 1.9.

Đối tượng tấn công có thể gửi từ xa một payload độc hại bằng cách sử dụng ‘script’, ‘dns’, ‘url’, để mở kết nối ngược với ứng dụng bị tấn công và từ đó có thể mở ra các cuộc tấn công tiếp theo.

Lỗ hổng này đã được phát hiện vào đầu tháng 3 năm 2022, Apache Software Foundation (ASF) đã phát hành phiên bản cập nhật của phần mềm (1.10.0) vào tháng 24 tháng 9 và đưa ra các khuyến nghị vào ngày 13 tháng 10 sau đó.

Theo các chuyên gia, không phải tất cả người dùng của thư viện này sẽ bị ảnh hưởng bởi lỗ hổng. Khả năng khai thác thành công lỗ hổng bị hạn chế đáng kể trong phạm vi so với lỗ hổng Log4j trước đây. Cụ thể điều kiện để khai thác lỗ hổng trên như sau:

- Sử dụng phiên bản Apache Commons Text phiên bản 1.5 đến 1.9

- Có mã sử dụng StringSubstitutor interpolator class.

- Có cơ chế chấp nhận đầu vào và chuyển nó vào StringSubstitutor class.

Các cơ quan tổ chức đang sử dụng Apache Commons Text được khuyến nghị nâng cấp lên phiên bản mới để làm giảm thiểu các mối đe dọa tiềm ẩn.